Linus Torvalds, ha expresado su apoyo a un parche de kernel que deshabilita un mecanismo de defensa frente a Spectre V2, en lugar de activarlo automáticamente. Y la razón para ese cambio sugerido es que el código se ejecuta hasta un 50% más lento en las CPU Intel que usan Hyper-Threading con el parche aplicado.

Linux y la mitigación de spectre no se llevan bien con el Hyper-Threading

Para aquellos que no lo saben, Hyper-Threading es la implementación de Intel de subprocesos múltiples simultáneos (SMT), que divide los núcleos de CPU individuales en dos subprocesos de hardware. Por lo tanto, cada núcleo puede ejecutar dos líneas de software al mismo tiempo. Eso significa que, digamos, un procesador de 12 núcleos tendría 24 hilos de hardware, presentándose efectivamente como un chip de 24 núcleos para el sistema operativo y el software.

Te recomendamos la lectura de nuestro artículo sobre GParted – Un editor de particiones de código abierto para Linux

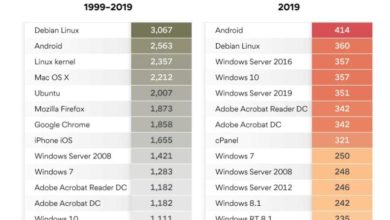

La familia de vulnerabilidades de Spectre ha reabierto la caja de Pandora de dolores de cabeza de seguridad, ya que SMT y algunas mitigaciones del kernel de Spectre no se combinan bien, lo que resulta en un impacto en el rendimiento. La mitigación específica de Spectre V2 en este caso se agregó a Linux 4.20 . Se llama STIBP (Predictores de rama indirecta de un solo hilo), e impide que el malware del procesador de rama del procesador sea explotado para robar contraseñas, claves de cifrado y otros secretos de la memoria a los que no debería tener acceso. El mecanismo de defensa resulta ser un obstáculo en el rendimiento que Torvalds considera que no debería habilitarse, de forma predeterminada en todos los casos.

Los navegadores han construido sus propias defensas contra Spectre, y hasta la fecha, no hay ninguna palabra sobre malware o spyware que explote cualquiera de estas vulnerabilidades. Dependiendo del tipo de aplicaciones utilizadas y del entorno que las ejecuta, la desaceleración del rendimiento causada puede superar el riesgo de ser hackeado.

Fuente: theregister